« Il n’y a pas de moyen pour savoir ce que fait l’entreprise avec les données qu’elle a ramassées. C’est pour ça que je propose de limiter le ramassage des données et d’interdire celui des données personnelles au-delà d’une limite », soutient à Siècle Digital Richard Stallman. Qualifiées de nouvel or noir, les données ont une valeur indéniable, et leur conservation pose des questions sur leur utilisation et leur protection. Avec la croissance des services cloud, majoritairement assurée par les hyperscalers américains, les questions autour de l’accessibilité, la protection et la sécurité des données gagnent en importance.

En Europe, les données numériques sont encadrées par le règlement général sur la protection des données (RGPD). En application depuis le 27 avril 2016, le texte met en avant deux notions centrales : la privacy by design et la privacy by default. La privacy by design implique que les problématiques liées à la protection des données soient abordées et anticipées dès la conception du service ou de l’objet. La privacy by default oblige les services à proposer à l’utilisateur le niveau de protection maximal et donc de limiter les informations collectées par les entreprises.

Inscrivez-vous à la newsletter

En vous inscrivant vous acceptez notre politique de protection des données personnelles.

Pour veiller à l’application du RGPD, des gardiens de la liberté numérique sont rassemblés dans le groupe de travail Article 29 (G29) qui regroupe les “CNIL européennes”. Leur mission est de veiller à ce que les nouvelles technologies ne portent pas atteinte aux droits de l’Homme, à la vie privée et plus largement aux libertés individuelles et publiques. En France, la Commission nationale de l’informatique et des libertés (CNIL) a été créée à la suite de la loi Informatique et Libertés de 1978. En tant qu’autorité administrative indépendante, la CNIL veille au respect des législations, et donc à l’application du RGPD. Afin de remplir ce rôle, elle a un pouvoir de contrôle et de sanction.

En 2019, la CNIL a infligé 7 amendes pour un montant total de 51 370 000 euros

Les concepts clés du RGPD restent des notions larges et cela complexifie le travail des législateurs. Si c’est avant tout au client d’un service cloud de s’assurer du respect des réglementations et des lois lors de la signature du contrat, la CNIL intervient dès qu’une plainte est déposée. Et les accusations ne manquent pas. Dans son rapport d’activité publié en juin 2020, la CNIL fait état de 14 137 plaintes reçues en 2019, soit une hausse de 27% par rapport à l’année précédente qui en avait compté 11 077. Parmi ces plaintes, 14,7 % concernent de la prospection commerciale, associative ou politique, qu’elle soit faite par voie postale, par téléphone ou par mail. Aussi, la question de la sécurisation des données est un motif qui revient souvent auprès de la CNIL. En prenant en compte que le RGPD est en application depuis 3 ans, sur les cinq dernières années, les plaintes déposées auprès de la CNIL ont augmenté de 79%.

Sur l’année 2019, la CNIL a prononcé 8 sanctions, dont 7 amendes d’un montant total de 51 370 000 euros. Les motifs ont majoritairement concerné des manquements à la sécurité des données personnelles, à la durée de conservation des données, à l’obligation d’informations des personnes, et, dans un cas, le non-respect du droit d’accès qui stipule que chaque individu peut demander l’accès à ses données. Plus récemment, en décembre 2020, la CNIL a infligé une amende record de 100 millions d’euros à Google. Par ailleurs, début 2021, c’est le ministère de l’Intérieur qui s’est fait rappeler à l’ordre par la CNIL pour l’utilisation de drones pendant le confinement.

« À chaque action, c’est celui qui intervient sur la donnée qui a la responsabilité »

Dès lors qu’une plainte est déposée, la démarche commence par un contrôle. La CNIL rencontre le client du fournisseur de service numérique et le responsable de traitement, soit la personne chargée de déterminer les finalités et les moyens du traitement de données. Selon les situations, la CNIL vérifie les pratiques d’un éventuel sous-traitant, ainsi que de tous ceux qui utilisent les données du responsable de traitement. Ces derniers sont appelés les tiers et se rapportent à tout organisme différent du responsable de traitement et du sous-traitant. À savoir que les tiers sont placés sous leur autorité directe. « Avant de parler de donnée, il faut que le rôle de chacun soit clair », affirme à Siècle Digital Clémence Scottez, cheffe du service des affaires économiques de la CNIL.

Dans le cas de l’utilisation d’un CRM, la CNIL va vérifier qu’il n’y a pas trop de champs libres, comme des espaces de commentaires qui pourraient collecter des données non pertinentes, telles que des données discriminantes. La procédure se fait donc au cas par cas : « À chaque action, c’est celui qui intervient sur la donnée qui a la responsabilité », explique Clémence Scottez. D’autre part, la CNIL recommande une vigilance accrue sur la réversibilité des données dans les services cloud : le principe même de ces services est de garantir l’accessibilité à la donnée, donc la récupération des données devrait l’être tout autant. Néanmoins, cela n’est pas toujours aisé comme le témoigne le lock in, aussi appelé enfermement propriétaire, qui consiste à créer une dépendance tacite.

La CNIL se penche sur les contrats SaaS

« D’un point de vue juridique, la CNIL constate que le Cloud computing soulève un certain nombre de difficultés au regard du respect de la législation relative à la protection des données personnelles, en particulier dans le cas du Cloud public », met en garde la CNIL dans un dossier (PDF) de Recommandations pour les entreprises qui envisagent de souscrire à des services de Cloud computing. Dans son dossier, la CNIL a émis 7 recommandations :

- Identifier les données – sensibles, stratégiques, d’application métier, caractère personnel – qui seront placées dans le cloud, et ce avant la souscription à un service.

- Définir les exigences de sécurité technique et juridique.

- Conduire une analyse de risque afin de définir le niveau de sécurité requis.

- Prêter une attention particulière au choix de la formule : SaaS, PaaS, IaaS, public, privé, hybride, multicloud.

- Vigilance quant aux garanties du prestataire, que ce soit d’un point de vue juridique, ou de la protection et sécurité des données.

- S’attarder sur la politique de sécurité interne. En connectant de nouveaux systèmes à internet par le biais d’offres cloud, de nouveaux risques sont ouverts et doivent être anticipés. C’est le cas avec les mécanismes d’authentification.

- Surveiller l’évolution des services cloud dans le temps, en réalisant périodiquement des évaluations, notamment lors de mises à jour majeures.

La CNIL travaille actuellement sur des recommandations, notamment sur les contrats standards de Software as a Service (SaaS) pour estimer le poids du client face au fournisseur. Dans ce cadre, des questions autour de la réversibilité des données, le fait de récupérer des données, et d’interopérabilité, possibilité de faire communiquer des systèmes entre eux, sont sur la table. Tout comme ce qui concerne la violation de données, notamment dans le cas d’une inaccessibilité aux services à la suite d’un impayé, subtilisant ainsi les données stockées par le client qui, de fait, lui appartiennent. À noter qu’une recommandation est une interprétation du droit dur : « En tant que tel ce n’est pas obligatoire », nuance la cheffe du service des affaires économiques de la CNIL Clémence Scottez.

Avec ses équivalents européens, la CNIL examine également des projets de codes de conduite, qui relèvent d’une autorégulation, et qui ont donc une portée moins générale que des recommandations. « Il y a beaucoup de réflexions au niveau européen qui empêcheraient ces acteurs [entreprises du numérique] d’accéder aux données », certifie Clémence Scottez.

Au-delà d’un potentiel accès indiscret aux données présentes dans un cloud, mettre des données sur internet induit un risque face à des cyberattaques. Dans le cas des services cloud, deux arguments se mêlent. Le premier est que les hyperscalers, nom donné aux acteurs dominant le marché, sont les plus à même de déployer des budgets colossaux pour anticiper les risques de cyberattaques. Le deuxième, est qu’en concentrant toutes les données au même endroit, les hackers ont moins de nœuds à craquer que s’il y avait davantage de services, et donc de programmes à pirater.

Le RGPD face aux lois américaines

En Europe, la question de souveraineté sur les données s’est particulièrement glissée dans le débat public en 2013, avec les révélations d’Edward Snowden. En 2018, l’adoption aux États-Unis du Clarifying Lawful Overseas Use of Data Act, appelé CLOUD Act, a renforcé la légitimité de ces questions. Le CLOUD Act est une loi fédérale permettant aux forces de l’ordre et aux agences de renseignement américaines d’accéder aux données des opérateurs télécoms et des fournisseurs de services cloud, qu’elles soient stockées aux États-Unis ou à l’étranger. Les GAFAM, et autres entreprises américaines, y sont soumis. Il en est de même pour leurs utilisateurs, qui, en acceptant les CGU, se soumettent ainsi à l’autorité juridique du prestataire de service.

Les révélations du lanceur d’alerte Edward Snowden ont poussé Max Schrems, avocat et militant pour la vie privée, à attaquer Facebook devant la justice européenne. L’arrêt de la Cour de Justice de l’Union européenne du 16 juillet 2020, dit Schrems II, considère que le niveau de protection des données personnelles des États-Unis n’équivaut pas à celui de l’UE. Par conséquent, le Privacy Shield, qui incarnait le socle juridique permettant le transfert de données européennes vers les États-Unis, n’est plus reconnu. Est notamment mise en avant une problématique d’extranéité, à cause d’une absence de droits opposables devant les tribunaux américains. Néanmoins, bien que l’arrêt Schrems II incarne une avancée, les données des utilisateurs européens restent consultables par certaines autorités.

Aujourd’hui, en application, le CLOUD Act prévaut sur le RGPD. Pour être plus restrictif sur la protection des données, l’Europe pourrait s’inspirer du droit chinois. Celui-ci implique que toutes les données des chinois soient conservées en Chine. À l’annonce de cette nouvelle législation, les géants américains ont hurlé. Pour autant, cela ne les a pas contraintes à se retirer du marché, et les entreprises se sont adaptées sans courir à la faillite. Aujourd’hui, Apple stocke les données chinoises sur le territoire chinois. Pour Stanislas de Rémur, PDG de Oodrive et co-auteur du livre Pour un Cloud européen, tout est une question de volonté politique : « La clé de l’indépendance numérique, c’est le courage politique ».

Protection des données, oui, mais face à qui ?

Si le CLOUD Act et les ingérences étrangères inquiètent, il reste important de noter qu’en France des lois facilitent également l’accès aux données au gouvernement. La loi sur la programmation militaire, passée en 2013, autorise l’accès aux données et aux documents présents sur internet sans l’intervention d’un juge. L’accès se fait sur demande des ministères, notamment, de la Défense, de l’Intérieur, ou encore de l’Économie, des Finances et de la Relance. Pour l’État de droit, l’éviction du juge dans ces procédures pose de sérieuses questions puisque son rôle est de garantir la bonne application des textes. En enlevant ce travail d’interprétation de la loi, davantage d’erreurs, ou de libertés, sont laissées quant à son application.

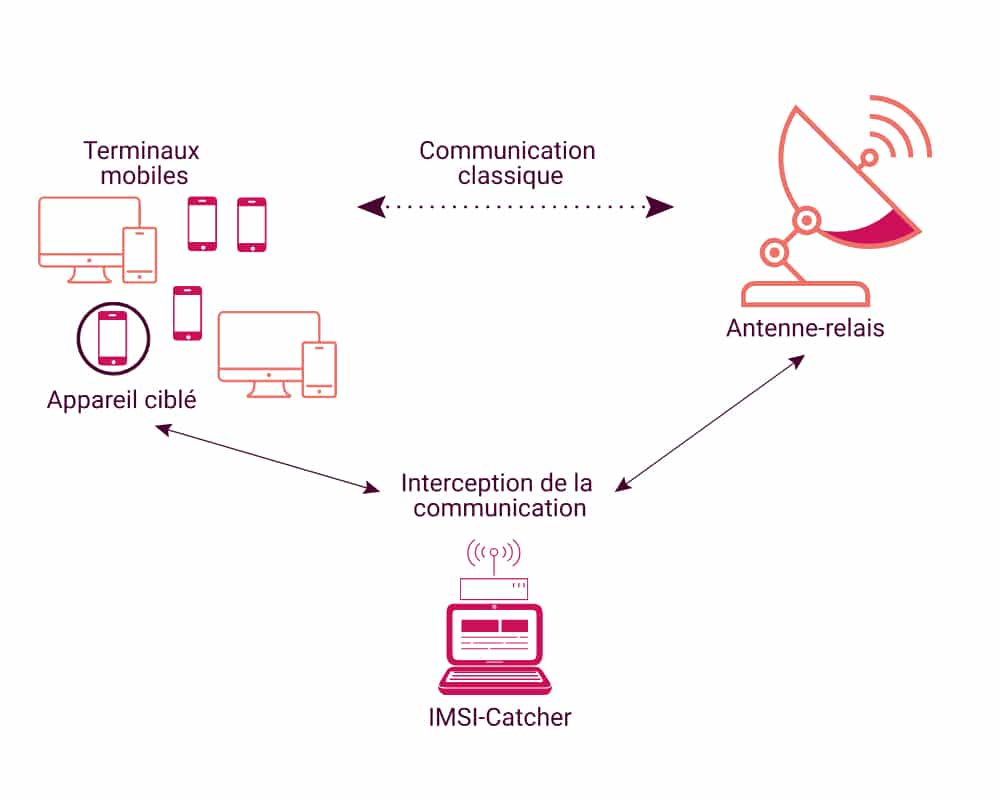

Depuis 2015, la loi renseignement autorise l’utilisation de boîtes noires pour collecter les métadonnées – donnée qui en décrit une autre, comme l’heure d’envoi d’un SMS – afin de lutter contre le terrorisme, dans le cadre de la politique étrangère, de l’espionnage économique et de la criminalité organisée. Par ailleurs, la loi renseignement autorise l’utilisation d’IMSI-catchers. Il s’agit d’un dispositif imitant le fonctionnement d’une antenne relais de communication mobile, afin d’intercepter les métadonnées émises par les téléphones.

Schéma du fonctionnement d’un IMSI catcher autorisé en France depuis la loi renseignement. Source : Le Monde. Crédit : Julia Guinamard / Siècle Digital

La loi sécurité globale, adoptée au Sénat le 3 mars 2021, à la suite d’un débat à huis clos, fait un pas de plus vers l’hyper surveillance en augmentant la vidéo surveillance et en généralisant la reconnaissance faciale, tout en facilitant l’accès aux images de vidéosurveillance. Auparavant, seuls la gendarmerie et la police nationale y avaient accès. Avec la loi Sécurité Globale cet accès est étendu aux agents de la police municipale et de la ville de la ville de Paris, des communes, des communautés de communes, ainsi qu’aux services de sécurité de la SNCF et de la RATP. Tout comme les données émises se multiplient, l’élargissement des conditions d’accès à celles-ci suit la même tendance.