D’après un rapport publié le 15 mars par le FBI et le DHS (Department of Homeland Security), les infrastructures critiques des États-Unis sont la cible d’opérations venant de Russie.

C’est un sujet qui nous anime depuis quelques mois sur Siècle Digital, tant les répercutions pourraient être importante. On savait depuis un certain temps que des infrastructures stratégiques américaines faisaient l’objet d’intrusions dans leurs réseaux informatiques. Ces infrastructures sont des postes de réseau électrique, des centrales électriques (dont des nucléaires), des systèmes de traitement des eaux, ou encore des sites de production industrielle.

Inscrivez-vous à la newsletter

En vous inscrivant vous acceptez notre politique de protection des données personnelles.

Historique de la situation

Depuis le déploiement de Petya en Ukraine fin juin 2017 et les nombreuses analyses qui en découlent, on sait que les russes pourraient se préparer à une attaque de plus grande ampleur. En effet, les études menées sur l’attaque ont démontré une chose importante : la sophistication de la propagation du ransomware était trop poussée pour qu’il provienne d’un petit groupe de hackers. Cette attaque pourrait même être considérée comme un acte de guerre par l’OTAN.

Peu de temps après, on apprend au début du mois de juillet 2017 que des hackers ont pénétré les ordinateurs de sociétés gérant des centrales nucléaires et d’autres installations aux États-Unis ainsi que dans d’autres pays. En effet, secteur de l’énergie du Royaume-Uni a également été ciblé par des intrusions.

Quelques semaines plus tard, Symantec a publié une étude affirmant que des pirates se sont introduits de façon suffisamment profonde dans les infrastructures pour pouvoir les saboter s’ils le désirent. Le groupe de hackers porte le nom de Dragonfly 2.0 et a ciblé des dizaines de sociétés du secteur de l’énergie entre le printemps et l’été 2017.

Depuis, le FBI et le DHS publient régulièrement des notes sur l’état actuel des intrusions qualifiées de « très agressives » et en novembre l’alerte semblait être plus forte que jamais. De plus, la piste russe était évoquée sans pour autant être confirmée … jusqu’à aujourd’hui.

Ce que nous dit le dernier rapport

Dans ce nouveau document, les deux comparses ont distingué deux types de victimes : les cibles relais et les cibles visées. Par exemple, les hackers sélectionnent souvent une source sûre pour leur cible visée ; souvent un fournisseur. Si ce sont ces fournisseurs qui sont ciblés, c’est parce qu’en général, ils exploitent des réseaux moins sécurisés que la cible finale. Comme pour un virus, ils deviennent des porteurs qui vont le transmettre à d’autres personnes. Ce que précise également le rapport, c’est que tout est organisé avec une coordination sur les lieux, et les cibles.

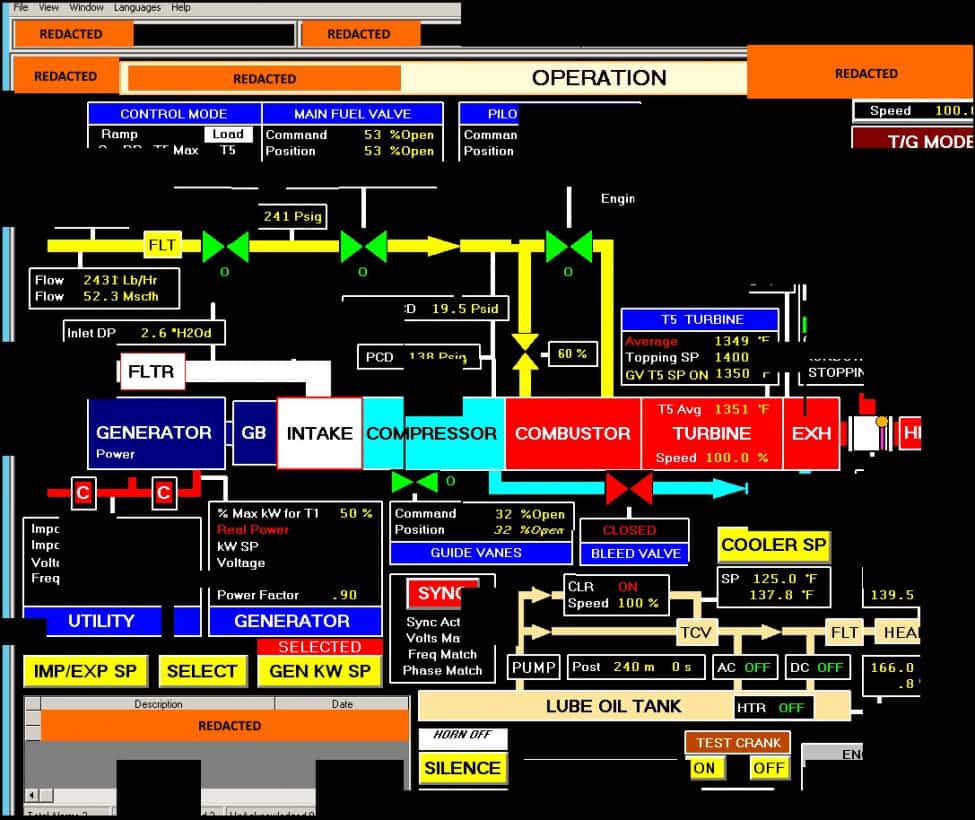

Capture de ce que les hackers ont été en mesure de récupérer.

Avec ces nouvelles conclusions, les États-Unis mettent en place de nouvelles sanctions envers la Russie. Elles vont cibler 3 organisations et 13 personnes, dont une branche d’intelligence militaire russe, ainsi que l’Internet Research Agency, organisme qui a orchestré l’influence du pays sur les dernières élections présidentielles américaines.

De simples sanctions semblent être un retour de bâton bien maigre face à l’ampleur des dégâts qui pourraient découler d’une action russe. Si des pays comme la Lettonie continuent de pousser d’autres gouvernements à lutter contre l’ingérence russe, les États-Unis semblent agir avec beaucoup de prudence. Pourtant, dans leurs dernières opérations, les russes avaient réussi à faire accuser la Corée du Nord dans le hacking des JO de Pyeongchang.