« Une telle attaque permettrait aux adversaires de contrôler le processus de démarrage de l’appareil et de contourner le système d’exploitation et les contrôles de sécurité de niveau supérieur », indique l’entreprise de cybersécurité Eclypsium dans un rapport pour qualifier les conséquences de l’exploitation des portes dérobées intégrées dans les mises à jour de Dell.

Les chercheurs en sécurité d’Eclypsium ont identifié quatre failles permettant de contrôler 129 modèles d’ordinateurs fixes et portables ainsi que des tablettes. Sont concernés plus de 30 millions de terminaux à usage professionnel et personnel à travers le monde.

Inscrivez-vous à la newsletter

En vous inscrivant vous acceptez notre politique de protection des données personnelles.

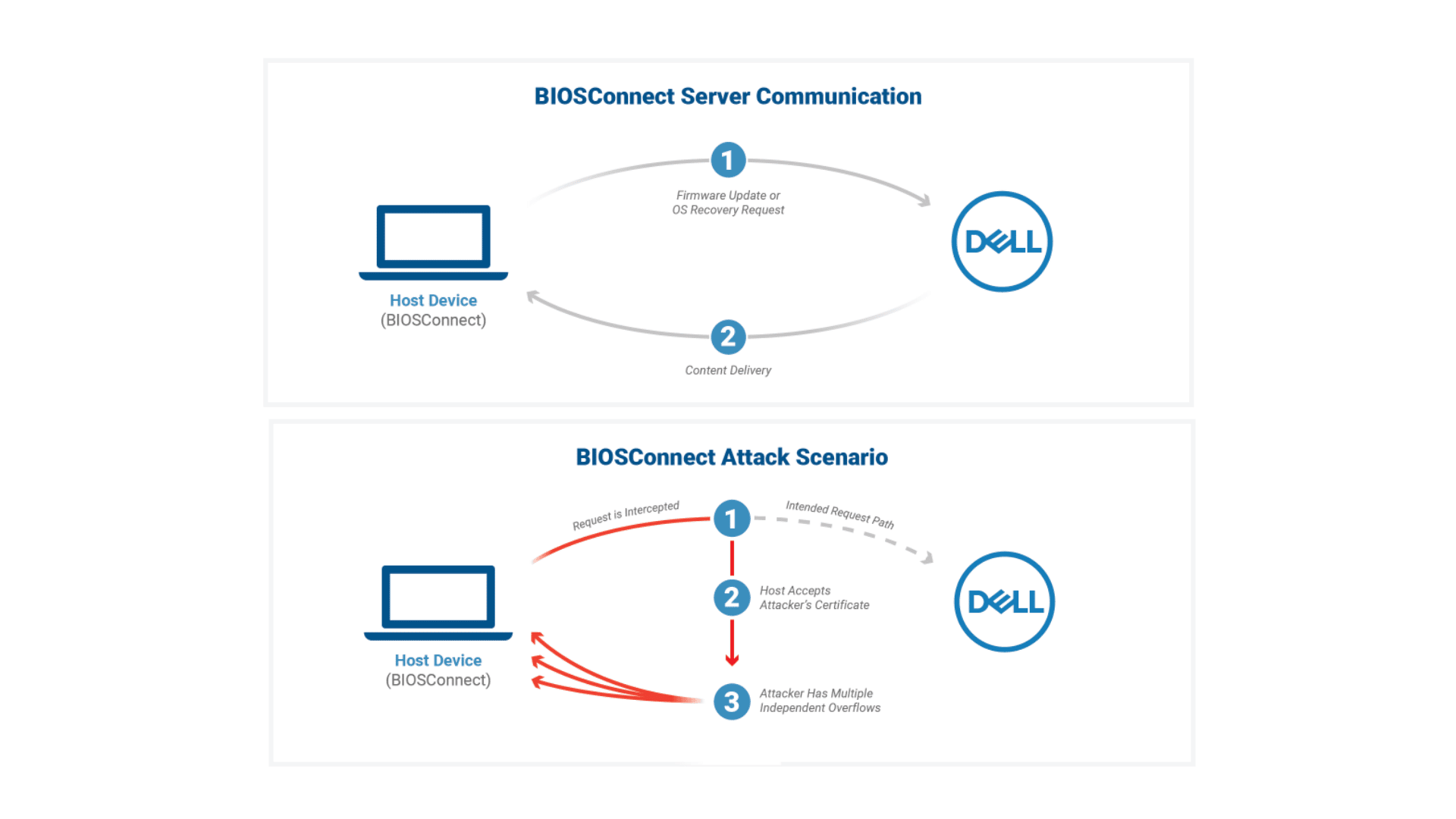

Dans un premier cas, le firmware SupportAssist, programme intégré faisant tourner l’appareil, est en cause. Cette faille provient de la fonctionnalité BIOSConnect permettant de télécharger automatiquement les mises à jours du firmware UEFI depuis une connexion HTTPS/TLS rapporte 01net. Ainsi, via le réseau local, un pirate peut usurper l’identité des serveurs Dell, intercepter le trafic et insérer des mises à jour contenant les logiciels malveillants.

Pour les trois suivants, les failles proviennent des mises à jour UEFI et de la récupération système. Elles permettent d’exécuter un code dans le firmware, soit un « dépassement de mémoire tampon ». C’est en liant la faille du service BIOSConnect avec l’une des trois autres que les pirates obtiennent le contrôle total de l’appareil.

En haut la procédure normale. En bas celle avec le logiciel malveillant. Credit : Eclypsium

De nouvelles mises à jour sont sorties pour pallier les failles. Logiquement, il est conseillé de les télécharger et de les installer manuellement sans passer par BIOSConnect. Pour deux failles, les utilisateurs n’ont absolument rien à faire. Pour les autres, Dell a publié un document d’aide pour déterminer quelles mises à jour installer selon son terminal.