Une opération d’espionnage lancée par la Chine passée inaperçue pendant 3 ans

Publié le

5 mai 2022 à

08h23

L’AppGallery de Huawei vient d’infecter des milliers de smartphones via un malware présent dans une dizaine d’applications.

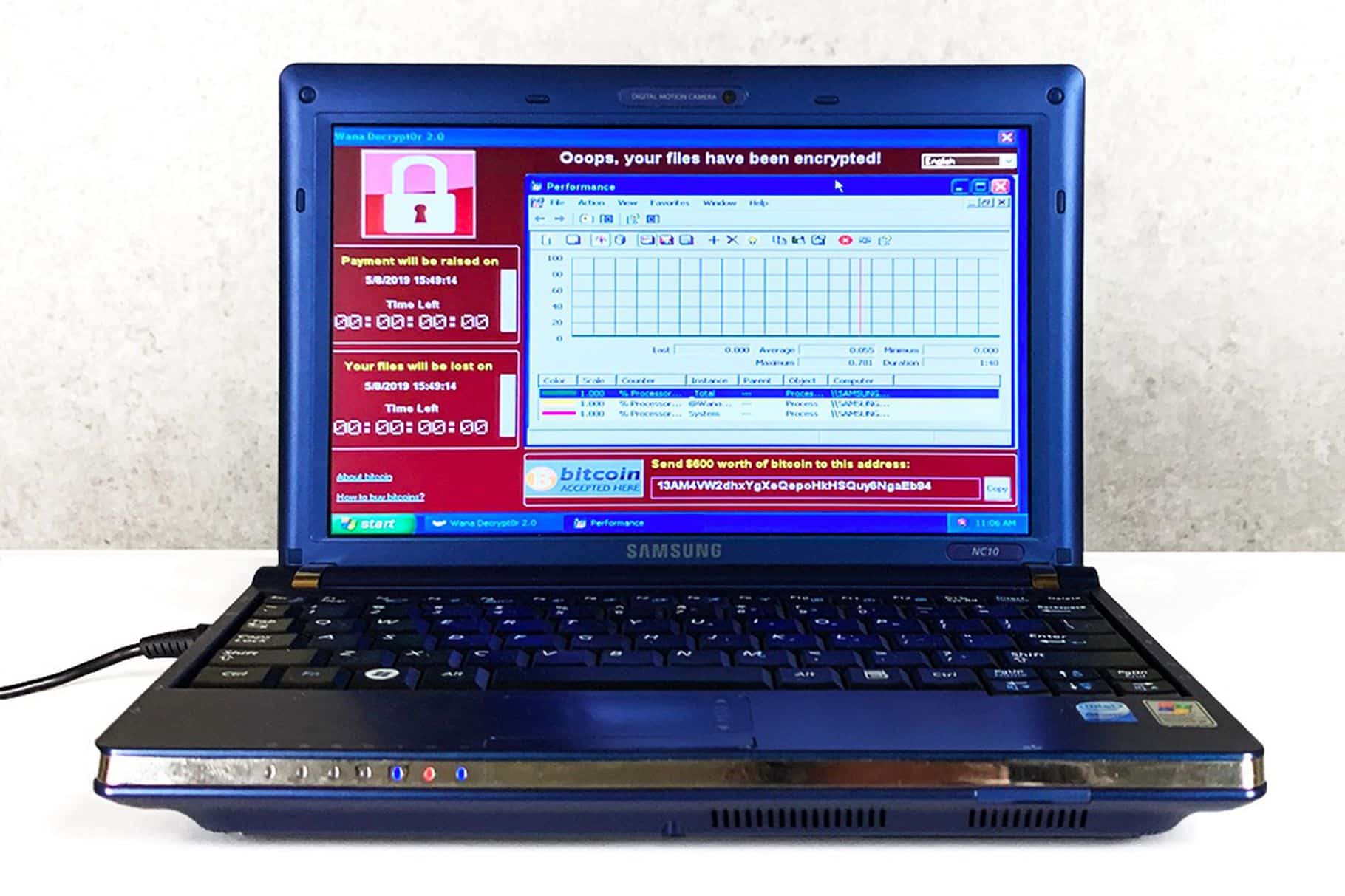

Backdoors, rootkits, spywares, ransomwares...les entreprises sont confrontées à de nombreuses menaces.