Un chercheur de l’université technologique d’Eindhoven, Björn Ruytenberg, a mis en évidence une faille matérielle impossible à corriger des prises Thunderbolt. Grâce à un outil de sa création, Thunderspy, il peut accéder aux données d’ordinateur en quelques minutes seulement.

Thunderbolt, une vulnérabilité connue

Le port Thunderbolt permet un taux de transfert ultra rapide en offrant un accès plus direct à la mémoire d’un ordinateur. C’est sa force, mais aussi sa faiblesse. En 2019 des failles exploitant cet accès direct (et donc plus vulnérable), nommées sous un même nom, Thunderclap, étaient déjà révélées.

Inscrivez-vous à la newsletter

En vous inscrivant vous acceptez notre politique de protection des données personnelles.

Ruytenberg reconnait que des efforts ont été réalisés pour faire de Thunderbolt une forteresse. Une façon de mettre en valeur le fruit de son travail, Thunderspy, qui permet de contourner les défenses de cette forteresse.

Avec un dispositif coutant à peu près 400 dollars il est possible d’avoir accès à toutes les données d’un ordinateur, même avec un disque dur chiffré, fonctionnant sous Windows ou Linux et construit avant 2019. Les PC les plus récents bénéficient d’une protection solide du Direct Memory Access, une leçon tirée de Thunderclap.

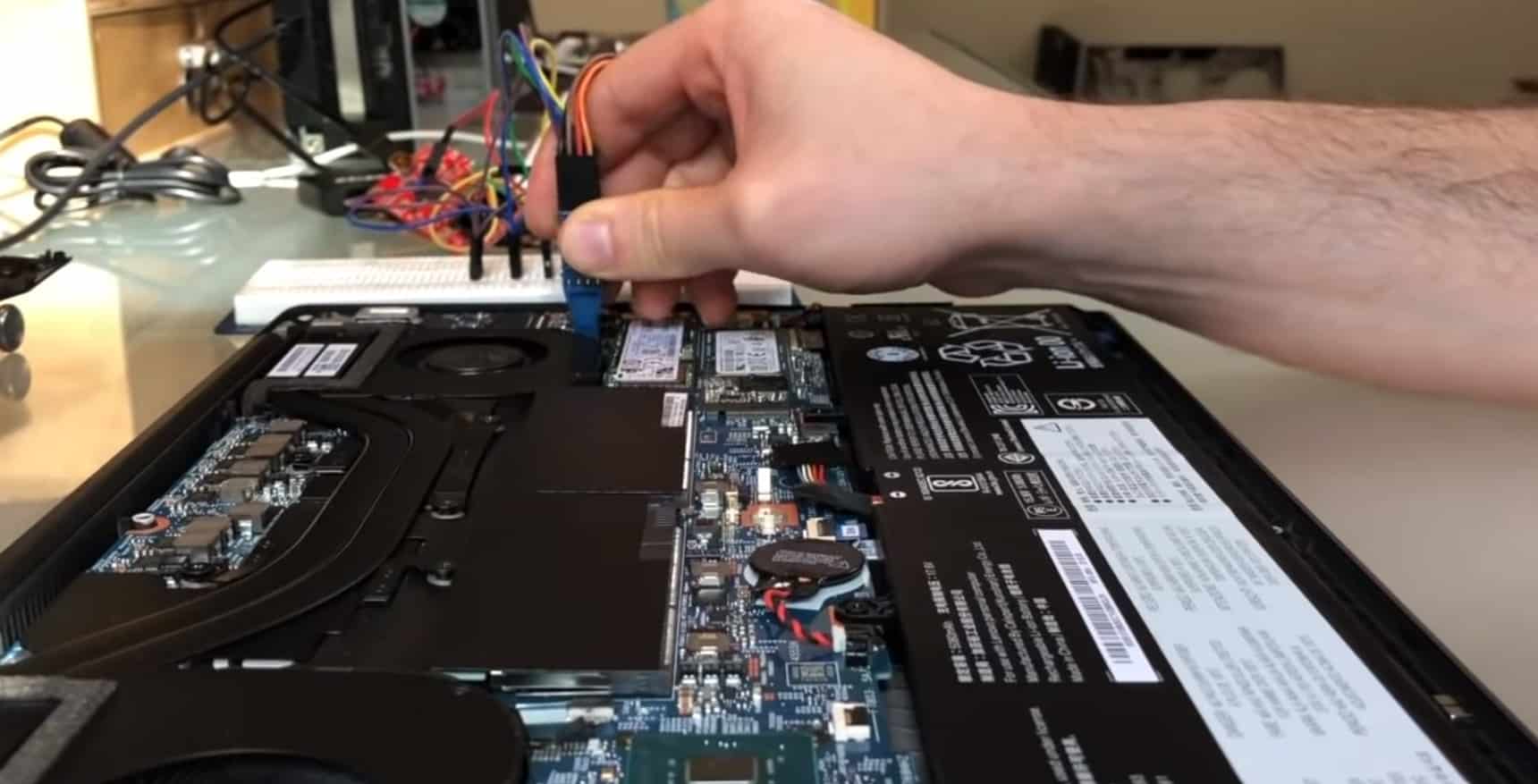

Le piratage n’est toutefois pas à la portée de n’importe qui, puisqu’il réclame d’être présent physiquement aux côtés de l’ordinateur. Il faut, dans certains cas, démonter avec un tournevis la plaque arrière de l’ordinateur. Un effort récompensé par une porte ouverte à toutes les données du PC en peu de temps, 5 minutes, et en ne laissant aucune trace.

Une bonne nouvelle pour les services de renseignement

Cette façon d’opérer est appelée « evil maid ». Une expression sans réel équivalent en français qui désigne une vieille technique d’espionnage consistant à envoyer une femme de chambre récupérer des informations dans la chambre d’hôtel d’une cible. En informatique elle désigne les attaques nécessitant une présence physique auprès d’un appareil.

Pour Ruytenberg les personnes intéressées par une telle faille seront surtout les membres de services de renseignements qu’il désigne dans une interview à Wired comme « les agences à trois lettres ». Il explique qu’avec 10 000$ d’investissement elles pourraient facilement miniaturiser un dispositif similaire à Thunderspy pour leurs activités d’espionnage.

Il n’existe pas de parade

Pour les personnes qui craignent d’être la cible de la CIA, du MI6 ou de la DGSE, il n’existe pas vraiment d’autres parades que de désactiver le port Thunderbolt, chiffrer son disque dur et éteindre son ordinateur en son absence. Ruytenberg propose un outil, accessible sur thunderspy.io, pour découvrir si son ordinateur est vulnérable.

L’ensemble de ses recherches doivent être révélées à la conférence Black Hat prévue pour cet été, probablement en visioconférence. À l’heure actuelle Wired rapporte qu’à part HP aucun constructeur n’a encore agi contre cette faille.