Le 5 mai 2017, à quelques heures de la traditionnelle trêve électorale du second tour, sortent sur Internet les MacronLeaks. Chose inédite dans la vie politique française, des dizaines de milliers de documents internes de collaborateurs plus ou moins proches de l’un des finalistes, Emmanuel Macron, se retrouvent dans la nature à la suite à un piratage. Cette fuite n’aura finalement aucune répercussion pour le candidat qui finira par l’emporter.

La Commission nationale de contrôle de la campagne électorale en vue de l’élection présidentielle (CNCCEP), activée et recomposée depuis 1965 à chaque élection présidentielle avec une mission explicite, a conclu sur l’événement « qu’il n’a pas porté atteinte à la sincérité du scrutin ». Ouf.

Inscrivez-vous à la newsletter

En vous inscrivant vous acceptez notre politique de protection des données personnelles.

Dans le cas contraire, difficile de jauger les conséquences possibles. La Commission en elle-même, dans ce type de situation, n’a qu’un pouvoir de recommandation. Elle est en charge d’atténuer les effets d’une potentielle cyberattaque grave en sensibilisant les acteurs de la campagne, des médias aux candidats.

Bertrand Dacosta, conseiller d’État et rapporteur général de la Commission 2017, a accepté de se prêter au jeu du « droit fiction » pour Siècle digital. Il imagine que « si vous êtes confronté à quelque chose de systémique, de radical, il reviendrait au Conseil constitutionnel de déterminer si la cyberattaque aurait eu une telle incidence sur la sincérité du scrutin au point de devoir en tirer des conclusions ». Lesquelles ? Difficile à dire, le risque de se retrouver dans une telle situation du fait d’une cyberattaque est en réalité extrêmement faible, même si leur pouvoir de nuisance n’est plus à démontrer.

Les intérêts pour une entité étrangère de mener ce type d’opération sont multiples. Thomas Gassilloud, député Agir ensemble, co-président du groupe d’études « cybersécurité et souveraineté numérique » à l’Assemblée nationale y voit surtout la manifestation d’un monde de compétition, « si les puissances étrangères, sans forcément choisir « leurs élus », peuvent mettre le doute sur la légitimité du vote, pour eux c’est suffisant pour marquer des points ». En particulier pour les États autoritaires vantant un contre-modèle à la démocratie.

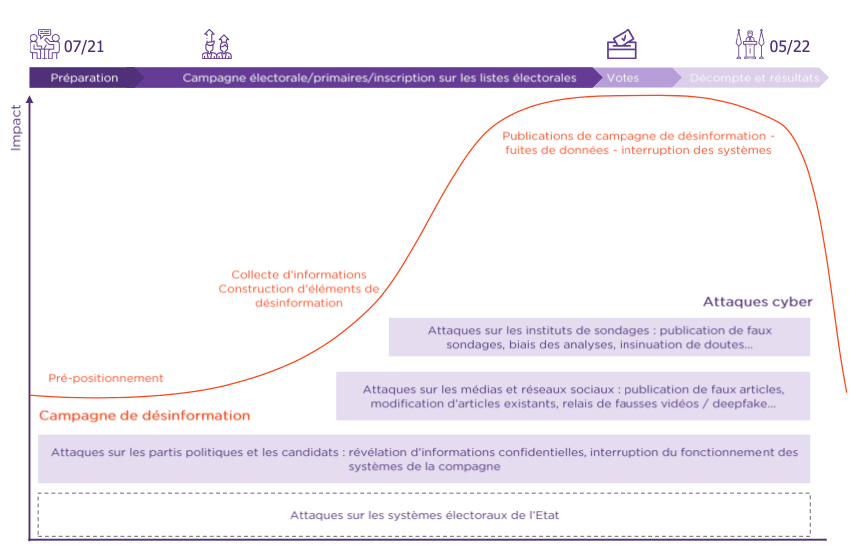

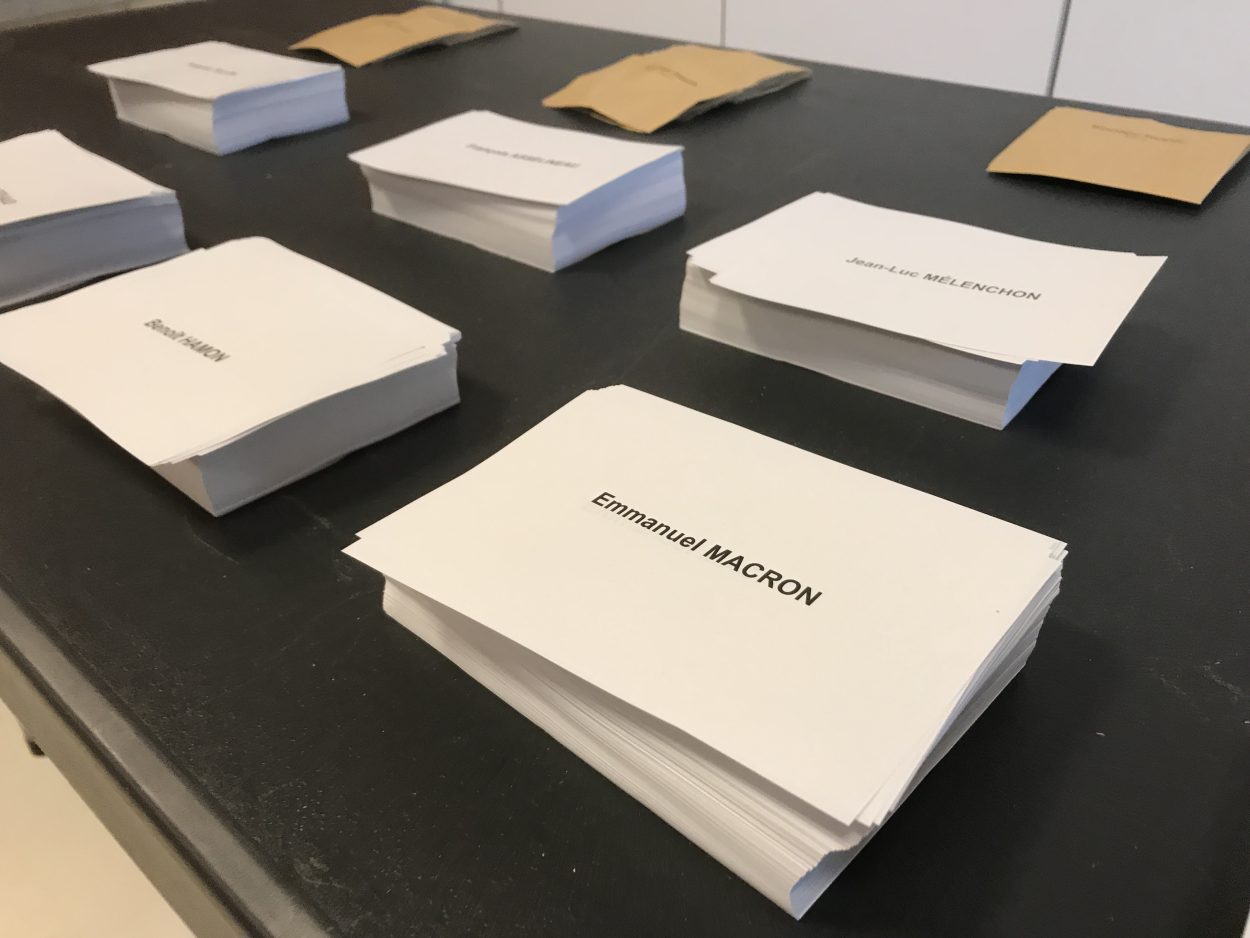

Comme ce fut le cas en 2017, l’élection présidentielle 2022 est susceptible d’être visée par des tentatives de cyberdéstabilisation. Gérôme Billois, expert en cybersécurité, associé chez Wavestone, et co-auteur d’un rapport sur la cybersécurité de la campagne 2022, se veut toutefois rassurant sur le moment le plus décisif du processus électoral : le vote. Sa meilleure sécurité est sa faible numérisation en France. « Il y a beaucoup de votes papier, beaucoup de comptages manuels, des capacités de recomptages. Le processus est numérisé dans seulement quelques villes. Cela ne représente pas un risque important » explique-t-il. Naturellement, la France n’est pas restée au papier et au stylo pour toutes les opérations du scrutin. « La phase de consolidation et de collecte des résultats, elle, évidemment, est numérique. Mais si jamais des erreurs arrivaient, cela peut être très rapidement rectifié » estime Gérôme Billois. Cette phase, sous la responsabilité principalement du ministère de l’Intérieur et du Conseil constitutionnel, ne semble pas exposée à des risques majeurs. Le scénario catastrophe d’une entité hostile à la France capable de bouleverser les résultats du scrutin le grand soir est finalement assez limité.

Le plus grand danger cyber du processus réside, comme l’ont montré les MacronLeaks, dans les opérations de déstabilisation menées au cours de la campagne, grâce aux outils du numérique. Siècle Digital s’est penché sur l’état de la menace sur l’élection présidentielle 2022.

Graphique issu du rapport de Wavestone et France Digitale « Présidentielle 2022 et cybersécurité ».

La campagne présidentielle 2022 en prise avec des menaces hybrides

Les entités derrière les campagnes de déstabilisations du processus électoral ne se gênent pas pour mobiliser toutes les solutions numériques à leur portée. Kevin Limonier, maître de conférences à l’Institut français de Géopolitique de l’Université Paris 8, parle de « continuum cyberinformationnel ». Les MacronLeaks en sont un exemple, une opération à plusieurs volets « d’abord la pénétration d’un réseau, le vol de l’information, la publication, et enfin la publicisation ». Selon lui, cela ne signifie pas que tout soit nécessairement coordonné par les mêmes acteurs. En 2017 le piratage semble d’origine russe, mais sa large diffusion a surtout été poussée sur les réseaux sociaux par des comptes proches de l’extrême droite américaine. Il y a une continuité évidente dans l’opération, sans signifier pour autant que l’alt-right américaine ait suivi de quelconques ordres venus de Moscou.

Entre les outils de désinformation ou de piratages purs, les acteurs malintentionnés bénéficient de tout un panel d’option pour perturber le processus électoral.

Les infox occupent aisément la première place de ces moyens. Il est question ici des fausses nouvelles intentionnelles, c’est-à-dire de désinformation, éventuellement artificiellement poussées sur les réseaux sociaux.

En 2017 le pouvoir de nuisance des fake news sur les réseaux sociaux est bien connu. L’année précédente la notion surgissait dans le débat public avec le Brexit et surtout la campagne de Donald Trump. En France l’un des exemples de fake news les plus marquants dates à nouveau du second tour de l’élection présidentielle 2017. Le matin du traditionnel débat entre les vainqueurs du premier tour, un document est publié sur les réseaux sociaux sur un prétendu compte d’Emmanuel Macron dissimulé aux Bahamas. Marine Le Pen l’évoquera en personne, à la fin du débat. Il s’agissait en réalité d’un faux grossier, signalé par l’équipe d’En Marche à la CNCCEP.

Cartographie animée du #MacronGate sur son prétendu compte caché. Comme ça vous avez tous les éléments. pic.twitter.com/XNeUjnAJA7

— Nicolas Vanderbiest (@Nico_VanderB) May 4, 2017

Les comptes à l’origine de cette fausse information ont la particularité d’avoir également annoncé en avant-première l’arrivée des MacronLeaks. Ces documents-ci, en revanche, sont authentiques. Ils ont été récupérés grâce à un grand classique du piratage, l’hameçonnage. Cinq membres d’En Marche, parmi lesquels Cédric O, actuel secrétaire d’État au numérique et trésorier du mouvement lors de la campagne, ont cliqué sur un lien ou une pièce jointe vérolée insérée dans un mail conçu pour tromper la vigilance des cibles. Le pirate a pu ensuite pénétrer les ordinateurs pour y récupérer tout et surtout n’importe quoi.

Les fausses informations et le piratage de documents sont des menaces désormais bien identifiées, mais il en existe d’autres dont le potentiel de nuisance est redouté sans s’être illustré au cours d’une élection.

Les rançongiciels, surtout usés par des cybercriminels, en font partie. Ces virus bloquent un système pour obtenir une rançon contre une clef de décryptage. De plus en plus de pirates profitent du blocage pour récupérer les données de la victime. S’ils ne sont pas nouveaux, ils étaient encore assez rares en 2017, depuis leur nombre a explosé, entre 2019 et 2020 l’Agence nationale de sécurité des systèmes d’information (ANSSI) relève une augmentation de 255% de signalement en France. Industrie, entreprises, santé, collectivité… tous les secteurs sont touchés.

À quelques jours des élections municipales de 2020, la ville de Marseille et la métropole Aix-Marseille-Provence ont été bloquées par un virus. Un temps, le scrutin a été menacé : les listes électorales n’étaient plus accessibles. Il est peu vraisemblable qu’il y ait eu une réelle intention politique derrière cette opération, la concomitance des dates serait le fruit du hasard. Pour une entité souhaitant perturber la campagne de l’un des candidats il s’agit d’une arme redoutable. Un effet d’opportunité peut également éveiller l’intérêt de cybercriminels au fait de la pression du contexte politique sur la victime.

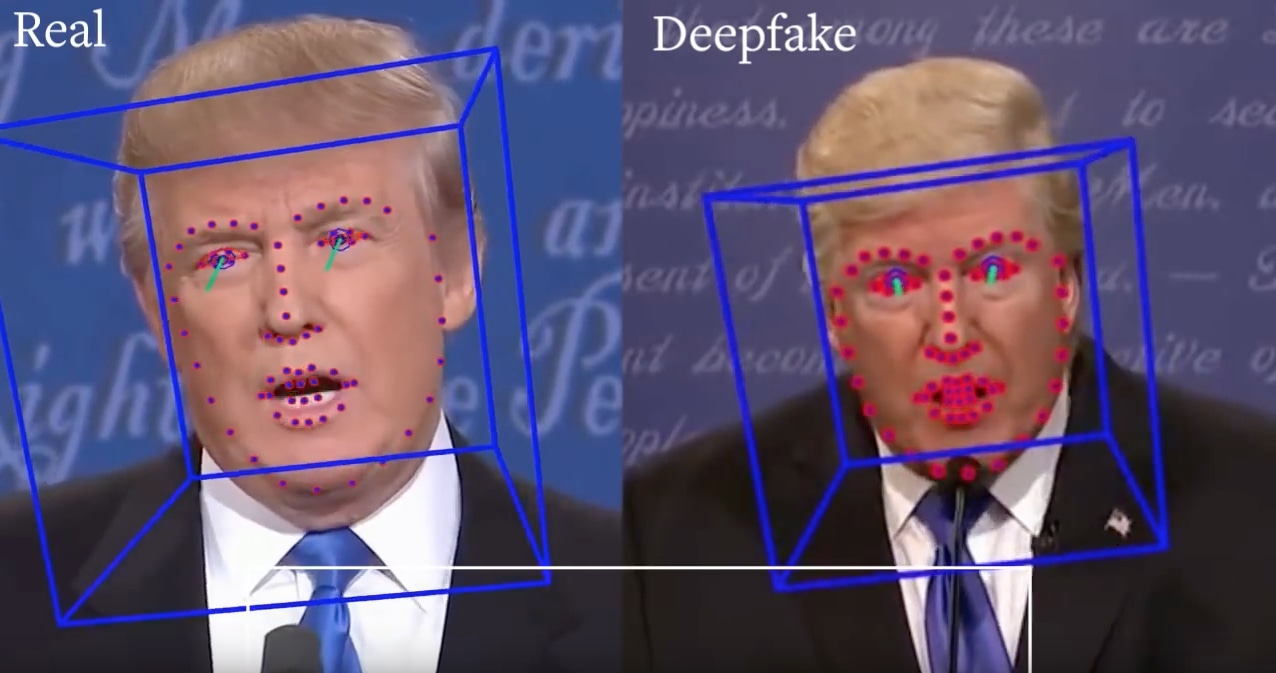

L’une des techniques de manipulation de l’information la plus redoutée, les deepfakes, ne s’est toujours pas concrétisée lors d’une élection occidentale. Il s’agit de reproduire, grâce à l’intelligence artificielle, le visage et la voix d’un candidat pour lui faire dire ce que l’on souhaite. Marianne Tordeux, directrice des affaires publiques France Digitale et co-autrice du rapport sur la cybersécurité de la campagne 2022, estime que les quelques exemples de deepfakes présentés dans les médias, celle d’un Emmanuel Macron ou d’un Barack Obama tenant des propos absurdes, ne représentent pas de réels risques, « c’est assez évident à déceler ». Le vrai danger est celui d’un deepfake reproduisant, dans une vidéo qui aura l’air d’une fuite, la parole d’un candidat, de mauvaise qualité, avec une image amateur, « ce type de deepfake là peut clairement nuire, parce qu’il donne le sentiment de capter une image qui est volée. Cela va être dur pour le candidat de prouver que ce ne sont pas ses propos, cela va lui consommer du temps et de l’énergie ».

Deepfake de Donald Trump. Crédit : YouTube/UC Berkeley

D’autres outils existent encore pour perturber la campagne de l’un ou plusieurs candidats. Les attaques par déni de service (DDoS) peuvent empêcher, par exemple, d’accéder au site de l’un d’eux à un moment charnière. Une entité malveillante pourra également être tentée d’espionner certains candidats pour en favoriser d’autres, diffuser d’autres informations compromettantes, voire accumuler des informations sur le futur élu suprême de la république.

Les garde-fous de la République

Ces menaces sont prises au sérieux par l’État. Dès 2012 le ministère de l’Intérieur a mis à disposition de la CNCCEP une cellule « chargée d’examiner la façon dont la campagne électorale se déroulait sur les réseaux sociaux et d’identifier les risques de manipulation de l’opinion par la diffusion d’informations erronées ou de propos diffamatoires ». Bertrand Dacosta, rapporte que cette cellule, renouvelée par la nouvelle Commission de 2017, « avait pour objet de voir ce qu’il se passe sur les réseaux sociaux, si ces messages en raison de leur ampleur, de leur vitalité sont de nature à perturber le déroulement de la campagne ».

Nouveauté de la Commission 2017, le Secrétariat général de la défense et de la sécurité nationale (SGDSN) et plus précisément l’agence qui en dépend, l’ANSSI y sont associés. Pour Bertrand Dacosta cette décision relevait alors du bon sens, « sur la place publique était exposée une série d’informations sur les piratages probables de différentes campagnes électorales à commencer par la campagne américaine » se souvient-il. L’année précédente, lors de l’élection américaine, les données du Comité national du parti démocrate avaient été piratées et diffusées publiquement, sur le modèle des MacronLeaks.

Le sujet de la cybersécurité est devenu l’une des préoccupations majeures de la Commission, « nous savions que ce risque existait, il était évidemment difficile de le quantifier et d’en apprécier les conséquences réelles, mais c’est une menace qui a été présente dans l’esprit de la Commission tout le long de la campagne », témoigne Bertrand Dacosta. Pour preuve, le premier communiqué officiel du CNCCEP, en février 2017, portait justement sur les risques en cybersécurité. Ses membres ont eu le nez creux. La soirée du 5 mai, quasiment à la fin de la mission de la CNCCEP, un « mode d’emploi » élaboré en cas de cyberattaque sérieuse sera utilisé pour la première fois.

Sur les problématiques de cybersécurité, la Commission a décidé de séparer les cybermenaces en deux catégories selon leur degré de gravité. Les attaques les plus classiques « menées par des hackers agissant individuellement ou dans le cadre de petits groupes » sont de la responsabilité des candidats et de leurs partis. Selon Bertrand Dacosta « il y a un degré de vigilance minimal qui est attendu de la part des candidats à l’élection présidentielle et leurs équipes. Ce n’est pas à l’État d’assurer cette vigilance que s’imposent tous les opérateurs publics, économiques, etc ». Un avis qui semble partagé par le député Thomas Gassilloud, « Lorsqu’on est une organisation politique il y a des systèmes d’information et, sachant qu’en politique l’information est extrêmement sensible, il faut être vigilant à ne pas être pris dans les gros filets des hameçonnages ».

Les partis ne sont pas laissés à l’abandon pour autant. En cas d’attaque importante signalée à la Commission, l’ANSSI détache du personnel pour résoudre et enquêter sur l’événement, ce fut le cas le 5 mai. Avant même l’activation de la Commission en février 2017, l’ANSSI a également mené des opérations de sensibilisation auprès des candidats. Pour 2022 l’ANSSI a confirmé que « le SGDSN organise plusieurs sessions de sensibilisation des équipes de campagne, auxquelles interviennent l’ANSSI et Viginum ». L’agence a révélé à Siècle qu’une première session serait organisée dès le 14 octobre 2021.

La CNCCEP elle-même se concentre sur les « attaques menées par des structures étatiques ou paraétatiques dotées de capacité d’action et de traitement de l’information massifs ». Bertrand Dacosta était en contact au quotidien avec la direction de l’ANSSI pour faire le point sur la menace. Avant les MacronLeaks, le bilan de la CNCCEP de 2017 relève qu’aucun candidat n’a fait l’objet d’attaque massive « susceptibles d’entraver de façon significative leur activité ». Elle note toutefois que « certains d’entre eux ont été confrontés à des tentatives quasi quotidiennes de piratage ».

Chaque Commission est renouvelée lors de la nouvelle élection, les approches peuvent différer entre elles, mais il n’y a aucun doute sur le fait que la cybersécurité restera un sujet prégnant pour Bertrand Dacosta. En prévision du scrutin 2022, le gouvernement Macron a mis en place de nouveaux dispositifs pour se prémunir sur une menace d’interférence extérieure.

En 2021 l’État s’est doté d’une nouvelle agence sous la direction de la SGDSN : Viginum, pour Service de vigilance et de protection contre les ingérences numériques étrangères. Cette agence a été annoncée publiquement le 2 juin 2021 lors de l’audition de Stéphane Bouillon, patron du SGDSN en Commission de la défense à l’Assemblée nationale. Son principe a été acté dès janvier par Emmanuel Macron selon Libération. Elle a été créée officiellement en juillet, son premier directeur et son comité éthique et scientifique ont été nommés début octobre. Sa mission est de « détecter et analyser les dynamiques de propagation de contenus hostiles à la France sur les plateformes numériques par des acteurs étrangers ». La SGDSN a ainsi ses deux jambes : l’ANSSI pour la cybersécurité a proprement parlé et Viginum pour lutter contre la manipulation de l’information venant de l’étranger.

Autre mesure prise par un gouvernement encore marqué par les événements de la campagne, l’adoption fin 2018 de la loi contre la manipulation de l’information dite « loi anti fake news ». Elle vise à accélérer le travail de la justice en cas de saisi par un citoyen contre la diffusion de désinformation en période électorale. L’un de ses volets vise également à contraindre les réseaux sociaux à plus de transparence sur les contenus sponsorisés. Cette loi a toutefois été très critiquée pour diverse raison. Elle a surtout été jugée inapplicable et de fait a été peu ou pas sollicitée lors de précédents scrutins.

Les plateformes reconnaissent leur rôle en période électorale

Les grandes plateformes numériques se retrouvent nécessairement en première ligne dans les tentatives de déstabilisations dont elles sont le principal vecteur. Facebook et Twitter, régulièrement critiquées pour cette raison, montrent patte blanche et affirment avoir appris des errements passés.

Lors d’un webinaire auquel Siècle Digital a assisté, Facebook France a détaillé les mesures prises pour limiter les menaces sur l’élection présidentielle. Facebook a pu rappeler les initiatives de sensibilisations auprès des candidats pour sécuriser leurs comptes, ses partenariats avec des médias de fact-checking contre les fausses informations, tout en précisant ne pas l’appliquer aux discours politiques.

Ben Nimmo, responsable mondial de Facebook en charge des campagnes de désinformation, a expliqué que la plateforme, grâce à une équipe dédiée et l’intelligence artificielle, débusque les « comportements inauthentiques coordonnés » sur le réseau pour les exposer et ainsi les rendre inopérants. Début octobre Facebook France n’a pas décelé de « preuve de tentative d’ingérence ».

Face aux contremesures, il constate une tendance aux campagnes de désinformations plus abouties, avec des « comptes à l’identité numérique bien plus fournie » et donc plus difficile à repérer. Revers de la médaille, elles sont aussi moins efficaces. Il a également attiré l’attention sur les tentatives pour utiliser d’authentiques journalistes, vulgarisateurs, influenceurs pour diffuser de fausses informations. Un exemple récent a fait la une, celle d’une opération visant à discréditer les vaccins AstraZeneca et Pfizer-BioNTech.

Contacté par Siècle Digital, Twitter s’est montré moins prolixe. Le réseau social reconnaît son rôle dans le débat public et rappelle prendre des mesures « à l’égard de contenus qui cherchent à manipuler ou à perturber les processus civiques ». À l’inverse de Facebook, Twitter n’a pas confirmé travailler avec Viginum ou les autorités françaises. Le réseau social présente de façon plus générale collaborer « avec des partis politiques, des chercheurs, des experts, les commissions électorales et les régulateurs du monde entier ».

La menace venue de l’Est… mais pas que

Détecter, contrecarrer une cyberattaque, c’est bien. Pouvoir désigner le coupable et éventuellement le traîner devant la justice, c’est mieux. Problème, l’attribution d’une attaque informatique est toujours un exercice périlleux. Il est assez évident pour un pirate de dissimuler le pays pour lequel il agit.

Pourtant, lorsqu’une opération cybermalveillante est dénoncée les regards se tournent systématiquement vers un pays : la Russie de Vladimir Poutine. Ce fut le cas avec les MacronLeaks. Selon Kevin Limonier, chercheur spécialiste du cyberespace russe, la responsabilité réelle du Kremlin dans ces opérations de déstabilisation est « une grande inconnue ». Il estime qu’il est impossible de savoir avec certitude « jusqu’à quel point le Kremlin est au courant, jusqu’à quel point le Kremlin a donné son accord pour les manipulations. Il n’existe aucune preuve tangible ».

Les MacronLeaks ont-ils une chance de se reproduire pour l’élection présidentielle 2022 ? Crédit : Xavier Buaillon / Flickr.

Il note toutefois l’appétence du pouvoir russe pour les opérations de cyberdéstabilisation depuis les années 2011, 2012. Ces années-là de grandes manifestations sont organisées sur les réseaux sociaux contre la candidature de Vladimir Poutine à la présidentielle russe pour un troisième mandat, après un interlude comme Premier ministre de Dimitri Medvedev. Les autorités ne parviennent ni à les empêcher ni à mettre la main sur les organisateurs. Internet s’était développé dans le pays à l’extérieur des cercles d’influences classiques du pouvoir. Les manifestations changent cette réalité, « c’est à ce moment-là que l’État russe va commencer à utiliser la société de l’information numérique, les réseaux sociaux, comme un nouvel espace de projection de sa puissance », expose Kevin Limonier.

Cet espace va être occupé, au premier plan, par des « entrepreneurs d’influence », allant dans le sens du Kremlin pour s’y faire des relations. « Il y a beaucoup d’argent et de contact politique en jeu et ces gens-là, les entrepreneurs d’influence, le font d’abord parce que c’est une opportunité politique d’étendre leur carnet d’adresses », explique Kevin Limonier.

Une de ces entreprises est devenue très célèbre dans ce domaine, l’Internet Research Agency, plus connue sous le nom de l’Usine à troll. Aujourd’hui il s’agit d’une entreprise de Saint-Petersbourg qui a pignon sur rue, prospère. Selon le rapport du procureur spécial Robert Mueller, qui a enquêté sur les possibles interférences russes de l’élection présidentielle américaine de 2016, l’Internet Research Agency, un nom changé depuis, à bien mener des manipulations de l’information aux États-Unis. Il n’incrimine pas pour autant le Kremlin.

Il y a bien une volonté de déstabilisation des États ciblés par ces structures lors de ces actions, mais il ne faut pas négliger leurs visées internes presque plus importantes. Celle de plaire au pouvoir et de promouvoir « un certain imaginaire de la puissance russe », chère à l’électorat de Poutine, les plus de 50 ans qui sont nés et ont grandi en Union soviétique, « à qui on a rabâché que l’alpha et l’oméga c’est rattraper et dépasser les États-Unis » décrypte Kevin Limonier. Il y voit une schizophrénie de la Russie qui « va nier ces opérations et en même temps va jouer de cette anxiété générée sur la communauté internationale ».

Les réactions face à ces opérations sont diverses. La France, traditionnellement, ne fait pas d’attribution. Plusieurs éléments, récoltés lors de l’enquête sur les MacronLeaks pointent vers la Russie sans susciter de réaction particulière. Thomas Gassilloud assure qu’il ne faut pas forcément y voir de la passivité, « ce n’est pas parce que la France n’attribue pas forcément, que derrière elle n’active pas tous les leviers nécessaires, que ce soit au niveau diplomatique, dans les rétorsions ou autre ».

Les États-Unis n’ont pas cette pudeur. Donald Trump n’a pas hésité, en 2018, à reconnaître une cyberattaque préventive par déni de service contre l’Internet Research Agency pour assurer la tranquillité de leurs élections de mi-mandat. De façon générale, il n’est pas rare de voir la Russie ouvertement accusée par les États-Unis d’être à l’origine d’opérations cyber de diverses natures. Il s’agit là d’un choix qui appartient à chaque pays, « La marge d’incertitude [de l’attribution] devient une question politique. À quel moment elle vous paraît raisonnable pour pouvoir affirmer quelque chose ? » explique Kevin Limonier.

La Russie n’est évidemment pas le seul pays à mener de telles opérations de déstabilisations, même si c’est celui qui attire le plus l’attention.

Thomas Gassilloud observe « un retour des stratégies de puissances de nos compétiteurs, chinois, turcs russes, voire de nos amis comme les Américains ». Tout pays est susceptible de mener des opérations plus ou moins importantes à l’étranger sur une thématique d’intérêt. L’une des plus grandes opérations de désinformations constatée par Kevin Limonier était d’origine indienne. Une ONG, EU DisinfoLab, a mis en évidence les « Indian Chronicles », des centaines de sites Internet, de faux médias, d’ONG, mis en place pour soutenir la politique extérieure indienne et notamment pour pousser l’Europe à soutenir l’Inde dans son conflit avec le Pakistan sur la région du Cachemire.

A-t-on vraiment besoin de l’aide de l’étranger pour déstabiliser une élection ?

Ces dangers cyber venus de l’extérieur sont réels, mais il ne faut pas les exagérer au risque de servir de paravent aux autres dérives pouvant intervenir lors d’une campagne électorale. Ben Nimmo, de Facebook, insiste notamment sur le fait que la plupart des fake news partent des pays eux-mêmes.

Lors de l’élection américaine de 2020 aucune campagne de désinformation majeure n’a été décelée. Au contraire, c’est le président sortant, Donald Trump, en contestant les résultats de l’élection, qui a entraîné les événements du Capitole en janvier 2021. Les facteurs de déstabilisation ne viennent pas nécessairement de l’extérieur. Souvent, le ver est déjà dans le fruit.