Le piratage de SolarWinds l’a rappelé, une clé API se pirate et offre une porte d’entrée vers les systèmes auxquels elle est connectée. En effet, si les API permettent de connecter plusieurs réseaux entre eux, de par leur conception, elles permettent à des personnes extérieures à un système d’accéder aux données de ce dernier. Forrester, une entreprise américaine d’études de marché sur l’impact des technologies évoque dans un rapport une « insécurité des API ». Cette étude met la lumière sur les défaillances d’une sécurité basée sur le périmètre afin d’assurer la protection des systèmes. Elle recommande d’aborder la sécurité des API de manière personnalisée à chaque clé.

Avec 58% des dirigeants considérant le déploiement d’API comme une priorité, leur sécurité doit aussi être privilégiée

« La conception des API se concentre trop facilement sur l’innovation et les avantages commerciaux et négligent les considérations critiques en matière de sécurité, de confidentialité et de conformité, comme les paramètres par défaut qui rendent toutes les transactions accessibles », soulève l’étude de Forrester. L’entreprise propose ainsi d’aborder les API selon un paradigme de « sécurité à confiance zéro », c’est-à-dire ne jamais faire confiance à un système, toujours vérifier et restreindre les accès aux données, notamment en augmentant les authentifications.

Inscrivez-vous à la newsletter

En vous inscrivant vous acceptez notre politique de protection des données personnelles.

Cette sécurité confiance zéro implique que les organisations doivent identifier et cataloguer les API, tout comme leurs points de terminaison (extrémité d’un canal de communication). Il leur est également recommandé de vérifier les modèles de sécurité publique et de s’assurer de l’identité des utilisateurs. Selon VentureBeat, l’utilité de cette architecture est, au-delà de bien connaître l’ensemble des API utilisées et les points de terminaison sécurisés, d’identifier les points de terminaison vulnérables. Ainsi, les risques quant aux mises à jour et aux vols de données sont plus facilement identifiables.

Forrester préconise d’effectuer des tests de sécurité tout au long du cycle de développement (SDLC) d’une API, c’est-à-dire avant, pendant et après le déploiement du code de la clé. Et donc plus uniquement à la fin du SDLC comme une étape finale. Forrester souligne qu’un manque de visibilité sur les points de terminaison aboutit souvent au déploiement de leur phase test en production. Ainsi, Forrester insiste sur l’importance de prendre en compte ces aspects-là dès les phases tests internes afin de réduire les risques futurs.

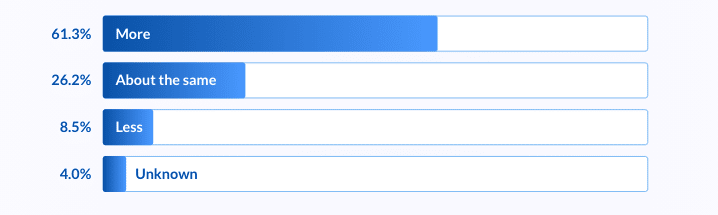

Comme en témoigne une autre étude réalisée par RapidAPI auprès de 1 500 développeurs, les API sont davantage utilisées au détriment des adaptateurs ou d’un accès direct aux bases de données. Cette utilisation croissante doit, de fait, s’accompagner d’une intensification des efforts en termes de sécurité. Pour 58% des dirigeants d’entreprise, le déploiement d’API est considéré comme une des priorités majeures. Ils sont 89% dans le secteur des télécommunications à partager cet avis, 75% dans celui de la santé et 62% dans les services financiers.

Graphique sur l’utilisation d’API entre 2019 et 2020. De haut en bas : davantage, de la même manière, moins, ne sait pas. Source : RapidAPI