Le site web Freedom to Thinker a réalisé une étude qui montre que plus de 400 sites web, pour la plupart très populaires, enregistrent ce que l’utilisateur tape sur son clavier ainsi que les mouvements de sa souris. Adobe, Microsoft, PornHub, Skype, WordPress, Samsung, Ryanair… Tous sont dans la liste.

D’habitude, la pratique est plutôt réservée aux utilisateurs malveillants qui souhaitent récupérer des données sensibles afin d’en faire mauvais usage… Concernant les données tapées sur un clavier d’ordinateur, elles sont souvent exploitées avec ce que l’on appelle un keylogger, ou enregistreur de frappe. Ce dernier consiste en un petit logiciel espion qui se charge d’enregistrer tout ce qui est écrit via un clavier. Etudiant à l’Université, Trevor Graves avait exploité les capacités de l’outil pour avoir accès aux identifiants de connexion et mots de passe de ses professeurs afin de pouvoir changer ses notes. Pas de chance pour lui, il s’est fait attraper par le FBI avant de pouvoir valider son année de tricherie. Ici, les sites web concernés ont eux aussi exploité le potentiel des frappes sur le clavier, bien que la méthode utilisée soit différente. Surtout, la liste inclut de nombreux sites et entreprises en lesquels les utilisateurs ont plutôt tendance à avoir confiance.

Inscrivez-vous à la newsletter

En vous inscrivant vous acceptez notre politique de protection des données personnelles.

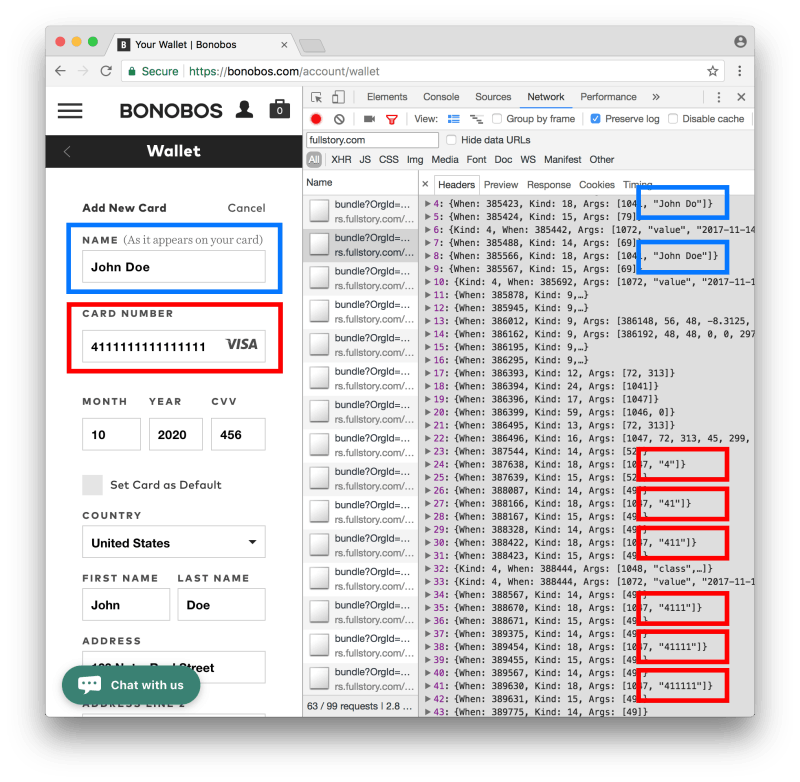

La marque Bonobos enregistre les informations de paiement

Réalisée par des chercheurs de l’Université de Princeton, l’étude montre comment de gros sites web analysent les comportements des utilisateurs pour réaliser de l’espionnage marketing à grande ampleur. Dans son article, Freedom To Thinker révèle que la méthode utilisée s’appuie sur ce que l’on appelle des session-replay scripts (SRSc). Ces derniers consistent en des lignes de codes en JavaScript qui se chargent d’analyser ce qui est tapé sur un clavier et les gestes de la souris. Bien sûr, toutes les informations telles que les mots de passe et les identifiants de connexion sont aussi passés au crible. Proposés sous forme de modules, 7 SRSc ont été analysés par les chercheurs : Yandex, FullStory, Hotjar, UserReplay, Smartlook, Clicktale et SessionCam.

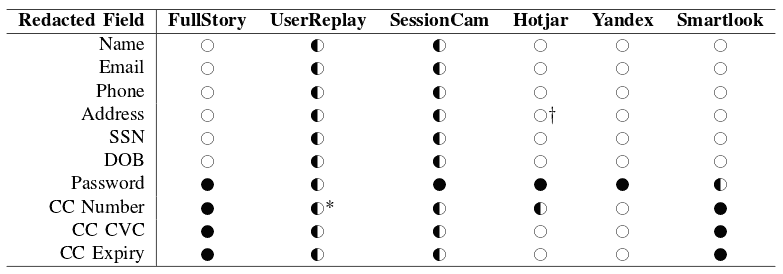

Après que les données ont été collectées, elles sont envoyées vers les serveurs, et c’est là qu’apparaît un autre problème. En fonction du module utilisé, les données apparaissent en clair, comme dans le tableau ci-dessous. La majorité du temps, prénom, nom, email, numéro de téléphone, adresse, et parfois numéro de carte bancaire sont donc visibles.

Le cercle noir montre que les données sont exclues, le demi-cercle qu’elles sont masquées, et le cercle blanc concerne les données envoyées en clair.

Au total, 482 sites web sont actuellement dans la ligne de mire de l’étude mise en ligne.

Outre le fait que vous n’ayez pas envie de voir vos informations personnelles envoyées aux serveurs des modules et aux entreprises, il subsiste un flou sur la manière dont ces données sensibles sont stockées par les sociétés concernées. Un tel piratage pourrait avoir de nombreuses conséquences pour les utilisateurs.

Pour limiter les risques, Presse-Citron conseille à raison AdBlock Plus, qui vient d’ajouter quelques modules de session-replay scripts à sa liste. En l’utilisant, les scripts SRSc ne pourront donc plus fonctionner.

Source : Presse-Citron