Alors que la dernière cyberattaque WannaCry a été neutralisé il y a seulement quelques jours, les hackers malveillants ont déjà trouvé une autre méthode pour infecter les ordinateurs : les sous-titres. WannaCry, cyberattaque sans précédent dans le monde, exploitait une faille du système d’exploitation Windows 7. Le version du système étant devenue obsolète et Microsoft ayant stoppé tout support, l’OS était devenu très susceptible aux failles de sécurité. Les pirates ont exploité ce manque pour diffuser un ransomware qui chiffraient les données des utilisateurs pour les lui rendre inaccessible. Pour les retrouver, l’utilisateur devait payer une rançon en bitcoin dans un temps limité, auquel cas il était menacé de perdre toutes ses données. En France, c’est l’entreprise Renault qui a été très touchée, et à l’international, plus de 100 pays ont été attaqués. La nouveauté, c’est donc d’infecter les utilisateurs grâce aux fichiers de sous-titres téléchargés pour accompagner les séries et les films.

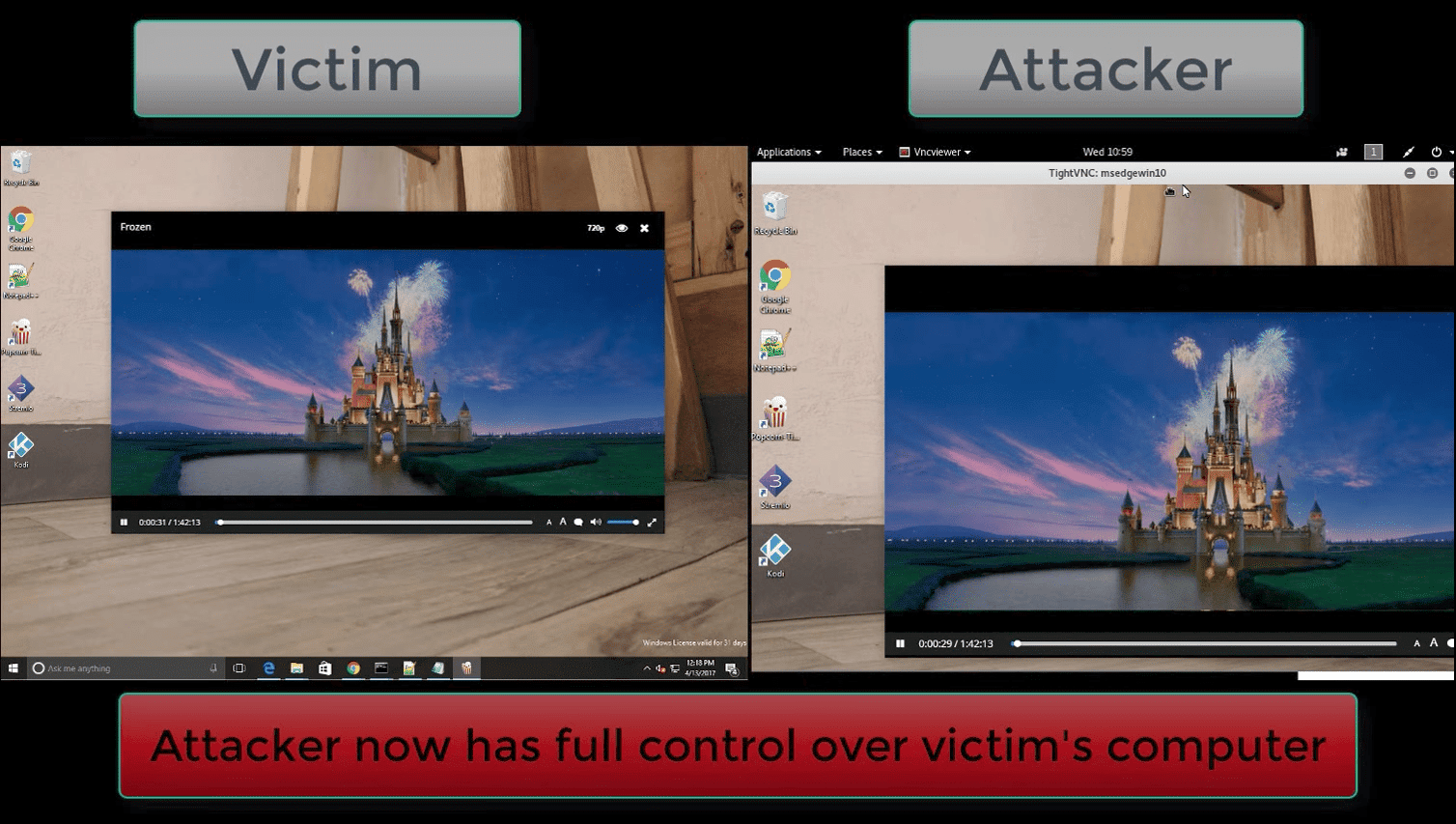

L’attaque viendrait de vulnérabilités inhérentes à de nombreux lecteurs multimédias, comme VLC, Kodi, Popcorn-time, Strem.io… Des lecteurs très connus et très utilisés donc. Cette découverte faite par Check Point révèle aussi l’apparition d’un nouveau vecteur d’attaque possible. De manière classique, les attaques demandent à l’utilisateur d’être actif : installer un fichier sur son ordinateur, écrire ses données personnelles, etc. Alors que cette fois-ci, il suffit juste de regarder un film sous-titré. Les sous-titres sont perçus par l’utilisateur comme une source de confiance, et par l’ordinateur comme quelque chose de bénin. Et c’est bien là qu’est le problème. En moins de 10 secondes après le lancement d’un film, l’ordinateur est infecté et l’attaquant peut prendre le contrôle total de la machine. Les possibilités sont immenses : vol de données personnelles, attaque DDoS, etc. Check Point a précisé avoir prévenu les entreprises qui possèdent les lecteurs multimédias et suivre les directives. De nombreux lecteurs propose déjà une version sans la faille pour protéger leurs utilisateurs.

Inscrivez-vous à la newsletter

En vous inscrivant vous acceptez notre politique de protection des données personnelles.

Plutôt que des mots, une vidéo réalisée par Check Point illustre parfaitement l’attaque.

Source : Blog Check Point